Was ist die größte Schwachstelle eines Unternehmens, die ein Cyberangreifer ausnutzen kann? Netzwerkschwachstellen? Schlecht konfigurierte Geräte? Anfällige Anwendungen? Alles berechtigte Vermutungen, doch die richtige Antwort lautet: der Mensch.

Ganz gleich, wie sicher das Netzwerk oder die Geräte sind, ein Unternehmen ist so lange nur vor Cyberangriffen sicher, solange die Mitarbeiter nicht in die Fänge eines Bedrohungsakteurs geraten. Einen User durch Anreize oder Drohungen in eine Falle zu locken, nennt man Phishing. Laut dem Data Breach Investigations Report 2021 von Verizon waren 22% aller Datenschutzverletzungen in Unternehmen mit Phishing-Angriffen verbunden. 85% dieser Vorfälle resultierten aus das menschlichen Fehlern. Was uns hellhörig werden lassen sollte, ist die Tatsache, dass 75% der Unternehmen im Jahr 2020 weltweit Opfer von Phishing-Angriffen wurden.

Sie haben aufgrund von dem Einsatz von Telearbeit nach der COVID-19-Pandemie zugenommen. Dadurch verlagerte sich die Kommunikation zwischen den Mitarbeitern auf Online-Plattformen wie E-Mail und andere Chat-Dienste. In den meisten Unternehmen arbeiten heute Mitarbeiter, die sich noch nie gesehen haben! Die zunehmenden Online-Aktivitäten und die mangelnde Vertrautheit der Mitarbeiter untereinander erleichtern Angreifern die Arbeit.

Phishing ist die häufigste Art von Cyberangriffen, bei denen Social Engineering-Tricks zum Einsatz kommen. Die Angreifer senden gut durchdachte Nachrichten an ihre Ziele, um deren Verhalten zu manipulieren und eine Reaktion hervorzurufen. Diese Reaktion gefährdet anschließend die Sicherheit des Geräts oder des Unternehmensnetzwerks. Sie besteht darin, die Zielperson dazu zu bringen, auf einen in der Nachricht eingebetteten Link zu klicken oder sie zum Herunterladen einer bösartigen Datei zu verleiten. Während der Link den User in der Regel auf eine bösartige Website umleitet, installiert die heruntergeladene Datei Malware auf dem Zielsystem und öffnet so dem Angreifer Tür und Tor.

Die Phishing-Nachrichten sind so gestaltet, dass sie legitim und glaubwürdig wirken. Die unterschwellige Botschaft löst bei der Zielperson immer ein Gefühl der Dringlichkeit oder Panik aus. Einige User erhalten beispielsweise eine E-Mail, die scheinbar von einem der von ihnen genutzten Online-Dienste gesendet wurde. Darin werden sie darüber informiert, dass ihr Konto gesperrt wurde und sie die angehängte Datei herunterladen und ihre Anmeldedaten aktualisieren müssen, um die Dienste weiterhin nutzen zu können.

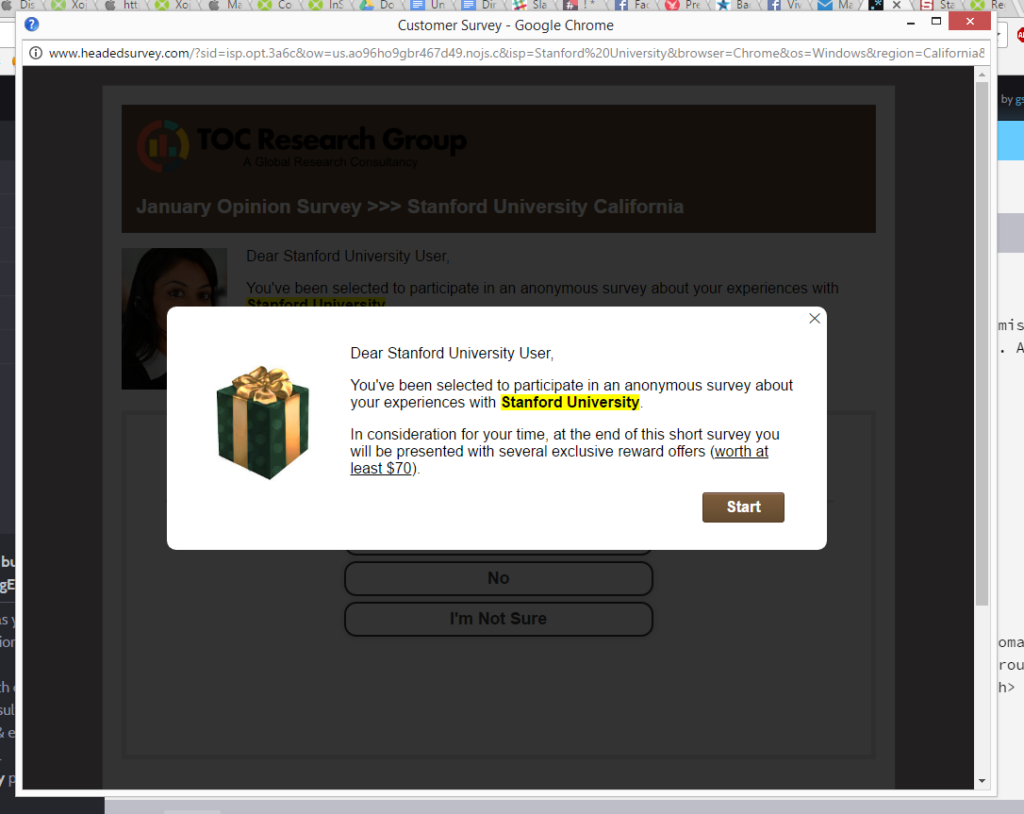

Eine andere Art von Phishing-Nachrichten nutzt die menschliche Gier aus, indem die Nachricht vorgibt, dass die Zielperson einen Gutschein oder ein Geschenk gewonnen hat. Zudem werden die Zielpersonen angewiesen, auf den Link zu klicken, um das Geschenk vor Ablauf der Frist in Anspruch zu nehmen. Einige User laden die angehängte Datei herunter, was nichts Gutes bedeutet. Sobald die Opfer diese Datei herunterladen und öffnen, erhalten die Bedrohungsakteure unbefugten Zugriff auf ihr System.

Je nachdem, wie die Nachrichten übermittelt werden oder auf wen sie abzielen, gibt es verschiedene Arten von Phishing-Angriffen. Wir stellen hier einige der häufigsten Arten vor.

Die Quelle der Phishing-Nachricht ist eine E-Mail, die Links zu bösartigen Websites oder zu bösartigen Anhängen enthält. Die Anhänge sind oft im HTML- oder Docx-Format und enthalten ausführbare Codes.

Es ist ähnlich wie Phishing, aber es ist besser organisiert und zielt auf eine bestimmte Person oder Organisation ab. Der Angreifer leistet in der Regel eine Menge Vorarbeit, bevor er die Falle stellt. In der Regel nimmt der Bedrohungsakteur die Identität eines leitenden Angestellten an und zielt auf die Mitarbeiter der unteren Ebenen ab, von denen er sensible Daten oder Anmeldeinformationen fordert.

Whaling-Angriffe zielen auf bestimmte Personen ab, die in einem Unternehmen als hochrangige Mitarbeiter angesehen werden, z. B. die Führungsebene. Das Ziel wird aufgrund der Größe der Person im Unternehmen als „Wal“ bezeichnet. Whaling ist für Angreifer sehr lohnend, da leitende Angestellte auf höchster Ebene Zugang zu Daten haben.

Beim Whaling nimmt der Bedrohungsakteur die Identität einer anderen Führungskraft an und beginnt eine legitime Konversation über einige Wochen hinweg per E-Mail oder über eine Büro-Chat-Plattform. Sobald der Angreifer das Vertrauen des Wals gewonnen hat, fragt er beiläufig nach sensiblen Informationen wie Anmeldedaten. Wenn der Wal völlig verstrickt ist, gibt er oft Details preis.

SSL-Zertifikate dienen dem Schutz wichtiger Daten der Besucher einer Website; das HTTPS-Präfix in der URL einer Website schafft Vertrauen bei den Usern. Einige Angreifer ködern jedoch ahnungslose User, indem sie betrügerische HTTPS-Seiten vorgaukeln und ihre Daten abgreifen.

Es handelt sich um Standard-Phishing, aber per Telefonanruf. In der Regel rufen die Angreifer die Zielpersonen am Telefon an und geben sich als Kundendienstmitarbeiter aus. Sie können sehr überzeugend sein und Sie dazu bringen, kurzfristig sensible Informationen preiszugeben. Genau wie beim E-Mail-Phishing erwecken die Angreifer ein Gefühl der Dringlichkeit, so dass Ihnen nicht viel Zeit bleibt, um den Vorgang zu überprüfen.

Phishing-Nachrichten, die als SMS an das Telefon der Zielperson geschickt werden, nennt man Smishing. Sie enthält meist einen Link zu einer bösartigen Website. Die Kurznachricht löst Panik aus und bringt den User dazu, Fehler zu begehen.

4,48 Milliarden Menschen auf der ganzen Welt nutzen soziale Medien. Es ist also nicht überraschend, dass auch Bedrohungsakteure dieses Medium für Phishing-Angriffe nutzen. Es funktioniert ähnlich wie E-Mail- oder SMS-Phishing, mit dem Unterschied, dass der Angreifer die Zielperson über soziale Medien anschreibt. In der Regel geben sich die Angreifer als Kundendienstmitarbeiter aus, die sich an die User wenden, um deren Probleme zu lösen.

Bei einem Klon-Phishing-Angriff kopiert der Angreifer eine alte Nachricht und sendet sie erneut an das Opfer. Diese alte Nachricht könnte Teil eines Gesprächs zwischen der Zielperson und einer dritten Partei gewesen sein. Der Angreifer gibt sich zunächst als Dritter aus, indem er eine scheinbar legitime E-Mail-Adresse oder Telefonnummer verwendet, und sendet diese Nachricht erneut mit dem Hinweis „Ich sende Ihnen diese Nachricht erneut zu Ihrer Information zu“. Diesmal werden jedoch die Links in der ursprünglichen Nachricht durch bösartige Links ersetzt.

Popups werden von seriösen Websites verwendet, um ihren Besuchern wichtige Informationen zukommen zu lassen, aber auch für Marketingzwecke. Wenn User jedoch infizierte Websites besuchen, werden sie mit Pop-ups auf ein Problem mit der Gerätesicherheit hingewiesen, z. B. auf ein Antivirus- oder Firewall-Problem. Zumindest einige User fallen darauf herein und klicken auf diese Pop-ups, die im Grunde das Einfallstor für Malware-Angriffe sind.

Bedrohungsakteure sind mit Phishing oft deshalb erfolgreich, weil sie die größte Schwachstelle von allen ausnutzen: menschliche Gefühle. Ein Phishing-Angriff ist nur dann erfolgreich, wenn der User auf Social Engineering-Tricks hereinfällt. Der beste Schutz dagegen ist also, vorsichtig zu sein. Ein gutes Bewusstsein und Erfahrungen können Ihnen helfen, fast alle Arten von Phishing-Angriffen zu erkennen. Und so geht es:

• Prüfen Sie, ob Sie in der E-Mail mit Ihrem Namen angesprochen werden. In Phishing-E-Mails werden meist allgemeine Anreden wie „Lieber Kunde“ oder „Geschäftspartner“ verwendet.

• Seriöse Unternehmen fragen nicht per E-Mail, SMS oder Anruf nach sensiblen Informationen. Überprüfen Sie es also lieber zweimal, wenn dies der Fall sein sollte.

• Eine E-Mail von shopping@amzaon.com bedeutet nicht, dass sie von Amazon stammt. Warum ist das so? Lesen Sie sich die E-Mail Adresse nochmal durch und überprüfen Sie, wie ‘amazon.com’ im obigen Fall geschrieben wird. Angreifer verwenden oft verschiedene Varianten einer legitimen Marke, um weniger verdächtig zu wirken.

• Seien Sie wachsam, wenn jemand aus Ihrem Unternehmen, insbesondere Ihr Vorgesetzter, der Sie nicht so oft kontaktiert, plötzlich anfängt, Ihnen Nachrichten zu schicken. Wenn Sie in diesen Nachrichten nach sensiblen Informationen gefragt werden, dann rufen Sie ihren Vorgesetzen/Vorgesetzte persönlich an, um sich zu vergewissern, dass die Nachricht echt ist.

• Wenn jemand versucht, über soziale Medien Kontakt aufzunehmen und behauptet, von einem bestimmten Unternehmen zu sein, überprüfen Sie, ob die Profile verifiziert sind (blaues Häkchen). Sie können sich auch direkt per Telefon oder über die Website an den Kundendienst wenden, um dies zu überprüfen.

• Es ist besser, kurze Links gänzlich zu vermeiden, unabhängig von der Quelle. Bei Kurz-URLs kann man die Domäne oder SSL nicht sehen. Daher ist es nicht sicher, solche Links zu öffnen, vor allem wenn sie in eine E-Mail oder SMS eingebettet sind.

• Phishing-E-Mails enthalten oft eine große Anzahl von Rechtschreibfehlern. Die Art und Weise, wie sie die Grammatik verwenden, ist meist ein größeres Verbrechen als der Phishing-Angriff selbst. Wenn Sie das Gefühl haben, dass die Sprache unpassend ist, handelt es sich wahrscheinlich um eine Phishing-E-Mail.

• Informieren Sie Ihre Mitarbeiter, vor allem Neulinge und Ungeübte, über Phishing-E-Mails sowie über die Ge- und Verbote bei der Nutzung von E-Mails, sozialen Medien und Anwendungen im Unternehmensnetzwerk.

• Verwenden Sie eine NDR-Anwendung (Network Detection and Response) für Ihr Unternehmen, um verdächtige Aktivitäten zu verfolgen.

Den heutigen, schnell wachsenden Ransomware-Bedrohungen einen Schritt voraus sein

Ein Plan zur Bekämpfung von Ransomware in der Fertigungsindustrie

Insider-Bedrohungen rücken zunehmend in den Fokus einiger der schwerwiegendsten Cyberangriffe der letzten Zeit.

Novacommand kann bei der Erkennung von Bedrohungen helfen, indem es den Netzwerkverkehr untersucht und analysiert. Die Informationen über den Netzwerkverkehr (Metadaten) werden ebenfalls korreliert und analysiert.

Auf diese Weise können Bedrohungen frühzeitig anhand ihres Verhaltens, ihres Ziels oder einer Kombination aus beidem erkannt werden.

Novacommand „verteidigt“ Sie nicht gegen Bedrohungen, sondern alarmiert Sie bei einer Bedrohung und leitet bei Bedarf eine Aktion mit einer Drittanbieter-Integration wie einer Firewall oder EPP ein.

Während sich Standard-Phishing-Angriffe mit vorgefertigten Nachrichten an alle Mitarbeiter eines Unternehmens richten, zielt Spear-Phishing auf bestimmte Personen im Unternehmen ab. Der Angreifer recherchiert oft im Voraus gründlich über das Ziel. Spear-Phishing-E-Mails sind sorgfältig ausgearbeitet und extrem personalisiert, so dass sie schwer zu erkennen sind.

Please wait while you are redirected to the right page...

When you visit our website, ForeNova and third parties can place cookies on your computer. These cookies are used to improve your website experience and provide more personalized services to you, both on this website and through other media. To find out more about the cookies we use, see our Privacy Policy.

If you reject all cookies, except one strictly necessary cookie, we won't track your information when you visit our site. In order to comply with your preferences, we'll have to use just one tiny cookie so that you're not asked to make this choice again.