BlackLock Ransomware Vertiefung: Eine plattformübergreifende, doppelte Erpressungsbedrohung

Schadsoftware-Datei im Überblick

| Malware-Familie | BlackLock |

| Veröffentlichungsdatum | 25. Februar 2025 |

| Bedrohungstyp | Ransomware |

| Kurzbeschreibung | Die BlackLock-Ransomware (auch bekannt als El Dorado oder Eldorado) trat erstmals im März 2024 auf und folgt dem Ransomware-as-a-Service-Modell (RaaS). Sie nutzt eine Doppel-Erpressungsstrategie: Daten werden verschlüsselt und gleichzeitig sensible Informationen entwendet. Zielsysteme sind Windows-, VMware-ESXi- und Linux-Umgebungen. Die Opfer stammen aus unterschiedlichsten Branchen und Regionen. |

Malware-Analyse

Malware-Analyse

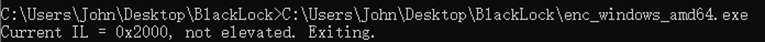

Die Datei erfordert Administratorrechte und muss über die Kommandozeile gestartet werden – ein Doppelklick reicht nicht aus.

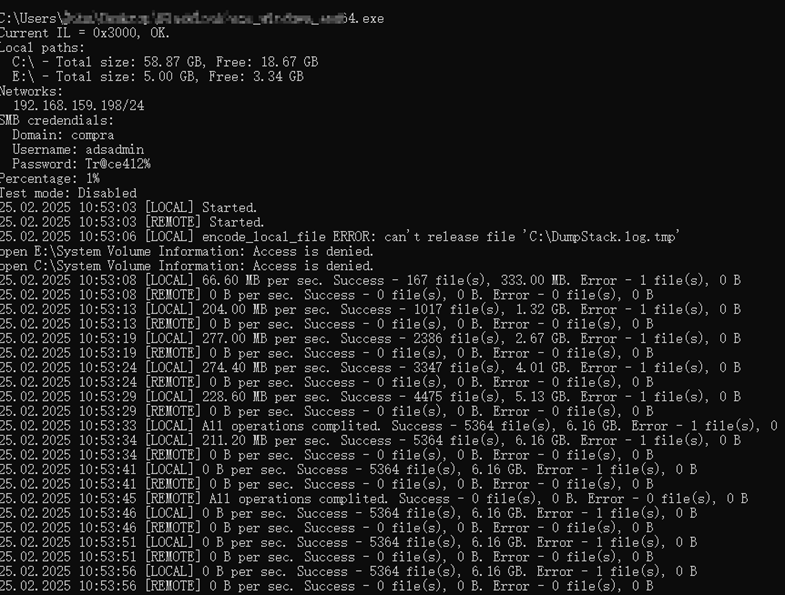

Nach dem Start wird folgendes Protokoll ausgegeben:

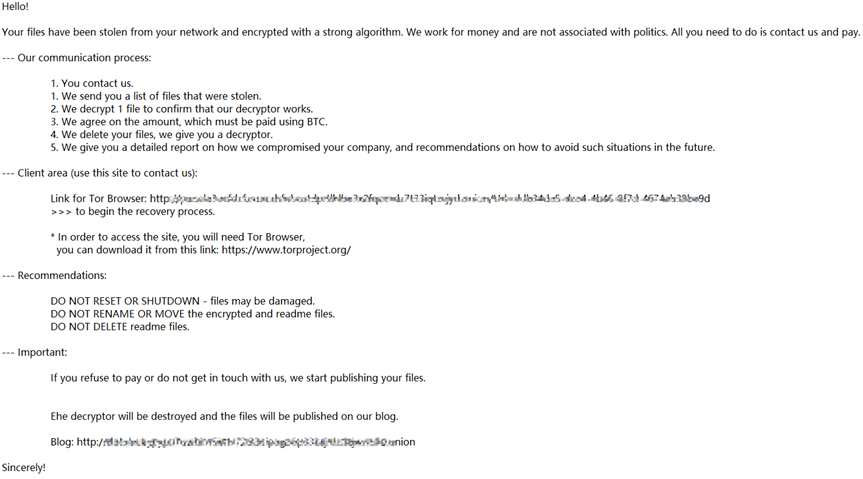

Ransom note content:HOW_RETURN_YOUR_DATA.TXT

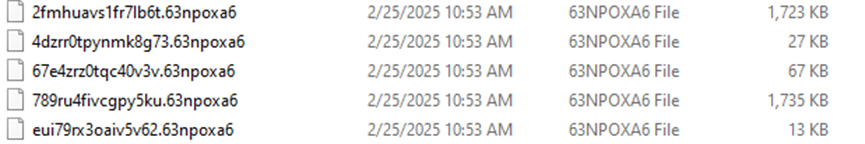

Beispiel für verschlüsselte Dateien:

Analyse

Windows-Version

Beispiel für verschlüsselte Dateien:

| Parameter | Beschreibung |

| -path | Legt den Pfad der zu verschlüsselnden Datei fest |

| -skip-local | Legt den Pfad der zu verschlüsselnden Datei fest |

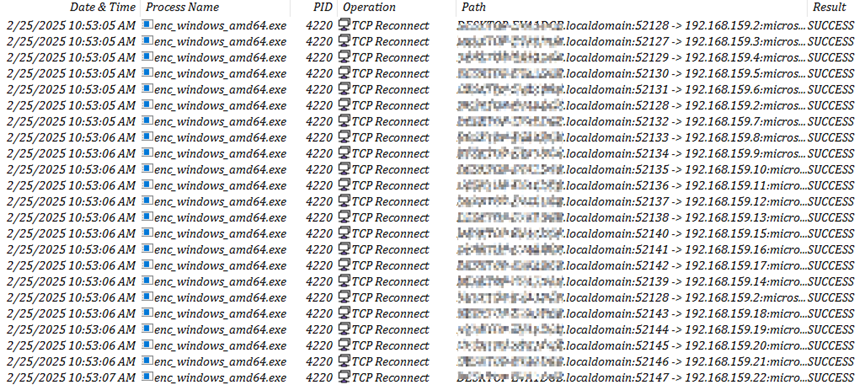

| -n <subnet> | Definiert freigegebene Ressourcen im CIDR-Format (z. B. 192.168.5.0/24) |

| -d <domain> | Gibt die Domäne an |

| -u <username> | Gibt das SMB-Konto an |

| -p <password> | SGibt das SMB-Passwort an |

| -skip-net | SkipÜberspringt die Verschlüsselung von freigegebenen Verzeichnissen |

Bei Angabe gültiger Benutzeranmeldedaten kann die Ransomware Dateien in freigegebenen Netzwerken über das SMB-Protokoll verschlüsseln.

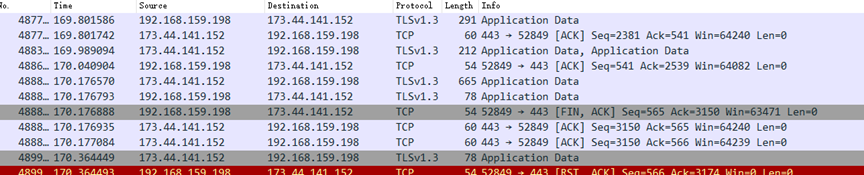

Protokolle werden per WebSocket an die IP-Adresse 173.44.141[.]152 übertragen – mit dem Origin-Header „http://logger“.

Um Spuren zu verwischen, führt die Eldorado-Ransomware einen PowerShell-Befehl aus, der die Verschlüsselungsdateien mit Zufallsdaten überschreibt und anschließend löscht. Wird der Parameter „-keep“ angegeben, wird dieser Schritt übersprungen.

$f=;

while(Test-Path -Path $f)

{

$o=new-object byte[] 10485760;

(new-object Random).NextBytes($o);

[IO.File]::WriteAllBytes($f,$o);

Remove-Item -Path $f;

Sleep 1;

}

Linux-Version

Die Linux-Variante ist einfacher aufgebaut und unterstützt lediglich den Parameter „-path“.

Sie verschlüsselt rekursiv alle Dateien im angegebenen Verzeichnis – unter Verwendung desselben Verschlüsselungsalgorithmus wie in der Windows-Version.

Indikatoren für eine Kompromittierung (IOC)

| SHA256 Windows | 1375e5d7f672bfd43ff7c3e4a145a96b75b66d8040a5c5f98838f6eb0ab9f27b |

| 7f21d5c966f4fd1a042dad5051dfd9d4e7dfed58ca7b78596012f3f122ae66dd | |

| cb0b9e509a0f16eb864277cd76c4dcaa5016a356dd62c04dff8f8d96736174a7 | |

| 0622aed252556af50b834ae16392555e51d67b3a4c67a6836b98534a0d14d07d | |

| 8badf1274da7c2bd1416e2ff8c384348fc42e7d1600bf826c9ad695fb5192c74 | |

| SHA256 Linux | b2266ee3c678091874efc3877e1800a500d47582e9d35225c44ad379f12c70de |

| dc4092a476c29b855a9e5d7211f7272f04f7b4fca22c8ce4c5e4a01f22258c33 | |

| Schädliche IP-Adresse | 173.44.141.152 |

| Dateiname der Lösegeldforderung | HOW_RETURN_YOUR_DATA.TXT |

| Dateierweiterungen verschlüsselter Dateien | .63npoxa6、.00000001 |

| Darknet-URLs | http://dataleakypypu7uwblm5kttv726l3iripago6p336xjnbstkjwrlnlid.onion |

| Darknet-URLs | http://panela3eefdzfzxzxcshfnbustdprtlhlbe3x2fqomdz7t33iqtzvjyd.onion/Url=ddb34da5-dce4-4b46-8f7d-4674ab38be9d |

| Kommandozeile | vssadmin delete shadows /all /quiet |

| DireVom Verschlüsselungsprozess ausgeschlossene Verzeichnisse | Windows, programdata, program files, program files (x86), $recycle.bin, all users, winnt, appdata, application data, local settings, boot |

| Von der Verschlüsselung ausgeschlossene Dateien | ntldr, ntdetect.com, autoexec.bat, ntuser.dat, ntuser.dat.log, iconcache.db, bootsect.bak, bootfont.bin, bootmgr, thumbs.db |

| Ausgeschlossene Dateierweiterungen | .00000001, .exe, .dll, .sys, .msi, .ini, .inf, .lnk,.63npoxa6 |