Heutzutage sind nicht mehr die Ritter in glänzender Rüstung, sondern die Experten für Cybersicherheit für unseren Schutz verantwortlich. Die Chief Information Security Officers (CISOs) verteidigen die virtuellen Eingänge unserer Unternehmen und sind somit die unbesungenen Helden im Kampf gegen unsichtbare Feinde.

Untersuchen Sie, wo SIEM derzeit steht, welche Entwicklungen sich am Horizont abzeichnen und welche Best Practices jeder CISO befolgen sollte. Finden Sie heraus, wie sich Unternehmen weltweit auf das nächste große Ereignis im Bereich der Cybersicherheit vorbereiten, indem sie ihre Verteidigungsmaßnahmen verstärken, über Fehler der Vergangenheit nachdenken und daraus lernen und die Zukunft vorhersehen.

Was ist SIEM?

SIEM steht für Security Information and Event Management. Es ist ein wichtiges Werkzeug für moderne

Cybersicherheit, aber es wird oft missverstanden und zu wenig genutzt.

SIEM kann Unternehmen dabei helfen, Sicherheitsbedrohungen schnell und effektiv zu erkennen und darauf zu reagieren.

und effektiv zu reagieren. SIEM-Lösungen sammeln und analysieren Daten aus der gesamten IT-Infrastruktur eines Unternehmens

Infrastruktur eines Unternehmens und bieten eine einzige Ansicht der Sicherheitsaktivitäten. Dies ermöglicht Unternehmen die Identifizierung

verdächtige Aktivitäten zu erkennen, Vorfälle zu untersuchen und Korrekturmaßnahmen zu ergreifen, bevor ein Schaden entsteht.

Stellen Sie sich eine Welt ohne SIEM vor

Unternehmen wären im Blindflug unterwegs und könnten die Bedrohungen, die in ihren Netzen lauern, nicht erkennen. Hacker hätten freie Hand, würden Daten stehlen und den Betrieb stören. Unternehmen wären der Gnade von Cyberkriminellen ausgeliefert.

SIEM ist die Geheimwaffe des modernen CISO. Es ist das Tool, das Ihnen die nötige Transparenz verschafft, um die Bedrohungen zu erkennen, die in Ihrem Netzwerk lauern, und das Ihnen die Informationen liefert, die Sie benötigen, um schnell und effektiv auf sie zu reagieren. SIEM ist jedoch auch eine komplexe und teure Technologie, die schwierig zu implementieren und zu verwalten sein kann.

Der aktuelle Stand von SIEM

Eröffnung des Cybersecurity Atlas

SIEM bietet eine Grundlage für den Schutz unserer wertvollsten Güter – Daten, Privatsphäre und Vertrauen. Doch um zu verstehen, wohin wir uns bewegen, müssen wir zunächst das Terrain kartieren, auf dem wir uns derzeit bewegen.

Die digitale Wache

Stellen wir uns vor, Ihr Unternehmen sei eine Festung, die nicht aus Stein und Mörtel, sondern aus Bytes und Algorithmen besteht. An ihrem Tor steht ein Wächter, dessen Rolle von größter Bedeutung ist.

SIEM ist der wachsame Wächter, der über die riesigen Ausmaße Ihres digitalen Reiches wacht. Es sieht die Fußabdrücke von Eindringlingen, hört das Flüstern von Malware und spürt die Erschütterungen von Datenverletzungen. Sie ist das Auge, das Ohr und das Herz Ihrer Cybersicherheitsstrategie.

Die Entwicklung von SIEM

SIEM ist nicht über Nacht zu seiner heutigen Bedeutung aufgestiegen. Es hat sich entwickelt, angepasst und ist gewachsen. Es wurde aus der Notwendigkeit heraus geboren, da Unternehmen vor der wachsenden Herausforderung standen, eine überwältigende Menge an Sicherheitsdaten zu verwalten. Es begann als Tool zur Protokollverwaltung, das Protokolle und Ereignisse aus verschiedenen Quellen zur Analyse sammelte.

Im Laufe der Zeit hat SIEM fortschrittliche Funktionen wie Echtzeitüberwachung, Bedrohungserkennung und Reaktion auf Vorfälle integriert. Es ist nicht länger ein passiver Beobachter, sondern ein aktiver Teilnehmer im Kampf gegen Cyber-Bedrohungen.

SIEM-Vorteile und -Herausforderungen

Wie bei jedem anderen Programm gibt es auch beim SIEM Vor- und Nachteile.

Zu den vielen Vorteilen gehört die Tatsache, dass Sie damit Ihre digitale Domäne in Echtzeit im Auge behalten können, was für die frühzeitige Erkennung von Bedrohungen und die schnelle Reaktion darauf von großem Vorteil ist. Durch die Fähigkeit, Ereignisse zu korrelieren und Alarme zu erzeugen, sind Sie Angreifern einen Schritt voraus.

Vorteile der Verwendung von SIEM-Lösungen

- Verbesserter Einblick in Ihre Sicherheitslage

- Schnellere Erkennung von und Reaktion auf Bedrohungen

- Geringere Arbeitsbelastung für Sicherheitsteams

- Hilft bei der Erfüllung von Compliance-Anforderungen

Herausforderungen beim Einsatz von SIEM-Lösungen

- Die Menge und Komplexität der Sicherheitsdaten kann überwältigend sein

- Falschmeldungen können zu Alarmmüdigkeit führen

- SIEM-Lösungen können teuer und komplex in der Implementierung und Verwaltung sein

Die SIEM-Missverständnisse

Bevor wir tiefer eintauchen, ist es wichtig, einige weit verbreitete Missverständnisse über SIEM auszuräumen.

- SIEM ist ein Allheilmittel, das alle Ihre Sicherheitsprobleme lösen kann.

- SIEM ist nur für große Unternehmen geeignet

- SIEM ist schwierig zu implementieren und zu verwalten

- SIEM ist zu teuer und zu komplex für kleine und mittlere Unternehmen

Die neuesten SIEM-Trends

Die SIEM-Technologie entwickelt sich ständig weiter, und es zeichnen sich immer neue Trends ab. Der Cloud-basierte SIEM-Markt wird voraussichtlich von 4,5 Milliarden US-Dollar im Jahr 2021 auf 9,82 Milliarden US-Dollar im Jahr 2027 wachsen.

Hier sind einige der neuesten SIEM-Trends, die Sie kennen sollten:

Der Aufstieg von Cloud-basierten SIEM-Lösungen

Cloud-basierte SIEM-Lösungen werden immer beliebter, denn sie bieten eine Reihe von Vorteilen gegenüber

SIEM-Lösungen vor Ort bieten, wie etwa Skalierbarkeit, Erschwinglichkeit und einfache Bereitstellung.

Der Einsatz von künstlicher Intelligenz und maschinellem Lernen (AI/ML) in SIEM

Einem Bericht von Gartner zufolge planen 80 % der SIEM-Anbieter, bis 2025 KI/ML in ihre Lösungen zu integrieren. KI/ML wird in SIEM-Lösungen eingesetzt, um deren Fähigkeit zur Erkennung von und Reaktion auf Sicherheitsbedrohungen zu verbessern. KI/ML kann beispielsweise verwendet werden, um anomales Verhalten und Muster in Sicherheitsdaten zu erkennen, was Unternehmen dabei helfen kann, Bedrohungen schneller und genauer zu erkennen und darauf zu reagieren.

Die Konvergenz von SIEM und Security Orchestration, Automation und Response (SOAR)

SIEM und SOAR sind zwei sich ergänzende Technologien, die zunehmend zu einer einzigen Plattform zusammenwachsen.

Diese Konvergenz ermöglicht es Unternehmen, ihre Reaktion auf Sicherheitsvorfälle zu automatisieren, was dazu beitragen kann, die Reaktionszeit auf Bedrohungen zu verkürzen und die Arbeitsbelastung der Sicherheitsteams zu reduzieren.

Automatisierung

Die Automatisierung spielt bei SIEM eine immer wichtigere Rolle. SIEM-Lösungen können für verschiedene Aufgaben automatisiert werden, z. B. für die Datenerfassung, Analyse und Berichterstattung. Dies kann Unternehmen helfen, Zeit und Ressourcen zu sparen und die Effizienz und Effektivität ihrer Sicherheitsmaßnahmen zu verbessern.

Verhaltensanalytik

Die Verhaltensanalyse ist eine neue Art von SIEM-Technologie, die KI/ML verwendet, um das Benutzerverhalten zu analysieren und

Anomalien, die auf eine Sicherheitsbedrohung hindeuten könnten. Die Verhaltensanalyse kann Unternehmen helfen, Bedrohungen zu erkennen, die mit herkömmlichen SIEM-Regeln und -Signaturen nur schwer zu finden wären.

Austausch von Informationen über Bedrohungen

Unter dem Austausch von Bedrohungsdaten versteht man die Weitergabe von Informationen über Sicherheitsbedrohungen zwischen Organisationen. Dies kann Organisationen helfen, über die neuesten Bedrohungen auf dem Laufenden zu bleiben und wirksamere Abwehrmaßnahmen zu entwickeln.

Wie Sie Ihre Sicherheitslage mit geringem Budget verbessern können

Wir kennen die Herausforderungen, mit denen Sie als IT-Sicherheitsmanager und CISOs konfrontiert sind:

Zu den täglichen Herausforderungen gehören begrenzte Budgets, die zunehmende Komplexität der Bedrohungen und unzureichende Personalressourcen.

Brauchen Sie wirklich eine vollständige SIEM-Implementierung?

|

Faktor |

Vollständige SIEM-Implementierung |

SIEM Light-Lösung |

|

Umfang der Sicherheitsmerkmale |

Bietet umfassende Funktionen, darunter fortschrittliche Bedrohungserkennung, Reaktion auf Vorfälle und detaillierte Analysen. |

Bietet grundlegende Sicherheitsfunktionen wie Protokollverwaltung, Erkennung grundlegender Bedrohungen und Compliance-Berichte. |

|

Überlegungen zum Budget |

Dies ist in der Regel mit einer höheren Anfangsinvestition und laufenden Kosten verbunden, einschließlich Hardware, Lizenzierung und Wartung. |

Kosteneffiziente Option mit geringeren Anfangs- und laufenden Kosten, die sich für Organisationen mit begrenztem Budget eignet. |

|

Bedarf an Ressourcen |

Erfordert ein engagiertes Team oder Experten, um die erweiterten Funktionen zu verwalten und zu optimieren. |

Einfachere Bereitstellung und Wartung, geringerer Bedarf an Ressourcen und Fachwissen, daher auch für schlanke IT-Mitarbeiter geeignet. |

|

Einhaltung von Vorschriften |

Gut geeignet für Unternehmen, die strengen Compliance-Anforderungen unterliegen, da es eine umfassende Protokollverwaltung und -berichterstattung bietet. |

Ausreichend für die Erfüllung grundlegender Anforderungen an die Einhaltung der Vorschriften |

|

Handhabung des Datenvolumens |

Effiziente Verarbeitung und Analyse einer großen Menge von Protokoll- und Ereignisdaten. |

Geeignet für Organisationen mit mäßigem Datenaufkommen |

|

Geschwindigkeit des Einsatzes |

Aufgrund der Komplexität der Lösung ist in der Regel ein längerer Implementierungsprozess erforderlich. |

Ermöglicht eine schnellere Bereitstellung und ist damit eine gute Wahl für Unternehmen, die ihre Sicherheit schnell verbessern wollen. |

|

Skalierbarkeit |

Bietet Skalierbarkeit, um dem Wachstum der Sicherheitsanforderungen eines Unternehmens gerecht zu werden. |

Einige SIEM Light-Lösungen bieten Skalierbarkeit, so dass Unternehmen klein anfangen und nach Bedarf erweitern können. |

|

Ideale Anwendungsfälle |

Große Unternehmen mit komplexen Sicherheitsanforderungen und engagierten Sicherheitsteams. |

Kleine bis mittelgroße Unternehmen, Unternehmen mit begrenztem Budget und schlankem IT-Personal sowie Unternehmen, die wichtige Sicherheitsfunktionen benötigen. |

|

Flexibilität |

Bietet umfangreiche Anpassungsmöglichkeiten und Flexibilität bei der Anpassung an spezifische Sicherheitsanforderungen. |

Bietet die wichtigsten Sicherheitsfunktionen ohne die Komplexität, was einen schlanken und effizienten Ansatz ermöglicht. |

Die Entscheidung zwischen einer vollständigen SIEM-Implementierung und einer SIEM Light-Lösung hängt von Faktoren wie der Größe eines Unternehmens, seinem Budget, den gesetzlichen Anforderungen, dem verfügbaren Fachwissen und den spezifischen Sicherheitsanforderungen ab. Eine sorgfältige Abwägung dieser Faktoren hilft bei der Auswahl der am besten geeigneten SIEM-Lösung für Ihr Unternehmen.

Nachweis des ROI und Argumentation für ein SIEM Light

Um die Unterstützung des CFO und CEO zu gewinnen, müssen IT-Sicherheitsmanager und CISOs den ROI für eine SIEM-Lösung nachweisen.

Kostenreduzierung durch Effizienz

- Zeigen Sie, wie eine SIEM Light-Lösung die Kosten minimiert.

- Betonen Sie die Einsparungen bei Hardware, Software und Wartung.

- Zeigen Sie die finanziellen Vorteile einer vereinfachten Verwaltung.

Beispiel: Die Einführung von SIEM kann zu einer 30-prozentigen Reduzierung des IT-Sicherheitsbudgets führen. Diese Verringerung wird durch die Abschaffung manueller Protokollanalyseaufgaben und eine optimierte Reaktion auf Vorfälle erreicht, wodurch die Überstundenkosten für IT-Mitarbeiter gesenkt werden.

Verbesserte Erkennung und Reaktion auf Bedrohungen

- Zeigen Sie, wie SIEM Light die Erkennung von und Reaktion auf Bedrohungen verbessert.

- Veranschaulichen Sie anhand von Beispielen aus der Praxis, wie finanzielle Verluste vermieden werden können.

- Heben Sie die Kosteneffizienz einer schnelleren Lösung von Vorfällen hervor.

Beispiel: SIEM erkennt ein verdächtiges Muster von Anmeldeversuchen, was zur frühzeitigen Erkennung eines potenziellen Verstoßes führt. Eine schnelle Reaktion verhindert Datenverluste und spart geschätzte 100.000 US-Dollar an Sanierungskosten.

Einhaltung der Vorschriften Effizienz

- Erläutern Sie, wie SIEM Light die Bemühungen um die Einhaltung von Vorschriften rationalisiert.

- Betonen Sie, wie die Automatisierung den Zeit- und Arbeitsaufwand für Compliance-Aufgaben reduziert.

- Nennen Sie Beispiele für potenzielle Bußgelder, die vermieden wurden.

Beispiel: SIEM automatisiert die Compliance-Berichterstattung und reduziert den Zeitaufwand für die manuelle Datenerfassung um 50 %. Dieser gestraffte Prozess führt zu einer geschätzten Kosteneinsparung von 40.000 US-Dollar pro Jahr im Zusammenhang mit der Einhaltung von Vorschriften.

Optimierung der Ressourcen

- Zeigen Sie, wie SIEM Light die Personalressourcen optimiert.

- Zeigen Sie, dass sich das IT-Personal auf wichtigere Aufgaben konzentrieren kann, um die Gesamteffizienz zu steigern.

- Veranschaulichen Sie Kosteneinsparungen, indem Sie den Bedarf an zusätzlichem Sicherheitspersonal reduzieren.

Beispiel: Durch die Implementierung von SIEM kann sich das IT-Personal auf proaktive Sicherheitsmaßnahmen konzentrieren, anstatt reaktiv auf Vorfälle zu reagieren. Diese Verlagerung des Schwerpunkts erhöht die Produktivität um mindestens 25 % und verbessert die allgemeine Sicherheitslage des Unternehmens.

Skalierbarkeit und Zukunftssicherungen

- Erklären Sie, wie SIEM Light die Skalierbarkeit bei wachsendem Unternehmen ermöglicht.

- Heben Sie hervor, dass sich die Lösung an sich ändernde Sicherheitsanforderungen anpasst, ohne dass die Kosten proportional steigen.

- Diskutieren Sie die langfristige Kosteneffizienz einer flexiblen SIEM-Lösung.

Beispiel: Wenn die Organisation expandiert, lässt sich die SIEM-Lösung nahtlos skalieren, um den wachsenden Sicherheitsanforderungen gerecht zu werden, ohne dass zusätzliche Lizenzkosten anfallen. Diese Flexibilität spart den Unternehmen geschätzte 60.000 US-Dollar an Lizenzgebühren.

Sicherstellung der Geschäftskontinuität

- Verdeutlichen Sie die finanziellen Auswirkungen der Gewährleistung der Geschäftskontinuität.

- Erklären Sie, dass SIEM Light hilft, Ausfallzeiten und potenzielle finanzielle Verluste zu vermeiden.

- Unterstreichen Sie anhand von Beispielen für Datenschutzverletzungen die Kosten von Reputationsschäden.

Beispiel: Während eines DDoS-Angriffs identifiziert SIEM die Bedrohung und löst automatische Gegenmaßnahmen aus, um einen unterbrechungsfreien Dienst zu gewährleisten. Dadurch wurden mögliche Umsatzverluste verhindert und der Ruf des Unternehmens geschützt.

Nachgewiesener Wert durch Metriken

- Festlegung von wichtigen Leistungsindikatoren (KPIs) und Metriken zur Verfolgung der Auswirkungen von SIEM Light.

- Erstellen Sie regelmäßig Berichte, die Verbesserungen in den Bereichen Sicherheit, Compliance und Kosteneinsparungen aufzeigen.

- Verknüpfen Sie die Leistung von SIEM Light mit dem finanziellen Gesamtwohl des Unternehmens.

Beispiel: Vierteljährliche Berichte können zeigen, dass SIEM die durchschnittliche Zeit zur Erkennung und Reaktion auf Vorfälle um 40 % verkürzt, was zu einer geschätzten jährlichen Einsparung von 150.000 US-Dollar an potenziellen Kosten im Zusammenhang mit Sicherheitsverletzungen führt.

Andere Möglichkeiten zur Verbesserung der Sicherheit bei knappem Budget

Wenn die Ressourcen knapp sind, sollten Sie dem Risikomanagement Priorität einräumen. Ermitteln Sie die wichtigsten Vermögenswerte und potenziellen Bedrohungen. Weisen Sie Ihre begrenzten Ressourcen zu, um das zu schützen, was am wichtigsten ist, und setzen Sie Ihr Budget und Ihr Personal optimal ein.

Testen Sie Open-Source-SIEM-Lösungen

Ziehen Sie Open-Source-SIEM-Lösungen in Betracht. Sie bieten kostengünstige Alternativen, ohne die Sicherheit zu beeinträchtigen. Viele Open-Source-Optionen werden von der Community unterstützt und können auf Ihre speziellen Bedürfnisse zugeschnitten werden.

Cloud-basiertes SIEM

Informieren Sie sich über cloudbasierte SIEM-Lösungen. Sie reduzieren den Bedarf an Vor-Ort-Hardware und Personalressourcen. Mit Cloud-SIEM können Sie Ihre Sicherheitsanstrengungen nach Bedarf skalieren und zahlen nur für das, was Sie nutzen.

Verwaltete SIEM-Dienste

Erwägen Sie die Auslagerung der SIEM-Verwaltung an einen Drittanbieter. Verwaltete SIEM-Dienste können kostengünstiger sein als der Aufbau eines eigenen Teams, das rund um die Uhr Überwachung und Reaktion auf Vorfälle bietet.

Ressourceneffiziente Datenverwaltung

Maximieren Sie den Wert Ihrer Daten, indem Sie sich auf das Wesentliche konzentrieren. Erfassen und speichern Sie nur die Daten, die für Ihre Sicherheitsanforderungen entscheidend sind. Dies reduziert die Speicherkosten und entlastet Ihre Mitarbeiter.

Orchestrierung und Automatisierung

Implementieren Sie Orchestrierung und Automatisierung, um Ihr begrenztes Personal optimal zu nutzen. Automatisieren Sie Routineaufgaben wie die Analyse von Protokollen und die Triage von Vorfällen, damit sich Ihr Team auf die wichtigsten Sicherheitsprobleme konzentrieren kann.

Schlanker Plan zur Reaktion auf Vorfälle

Entwicklung eines schlanken und flexiblen Reaktionsplans für Zwischenfälle. Priorisieren Sie die wahrscheDer Einsatz von SIEM-Systemen wird zum Schlüssel zum Nachweis von Compliance, da die digitale Landschaft immer stärker reguliert wird.

Die Einhaltung branchenspezifischer Vorschriften und regulatorischer Standards wie der Netzwerk- und Informationssystemrichtlinie (NIS2) erfordert eine sorgfältige Protokoll- und Ereignisverwaltung. Eine Schlüsselkomponente zur Erreichung der Compliance in diesen Bereichen sind SIEM-Lösungen.

SIEM-Systeme erstellen umfassende Berichte und Alarme, die Unternehmen die überprüfbare Dokumentation liefern, die sie zum Nachweis der Einhaltung gesetzlicher Vorschriften benötigen. Die Grundlage für die Einhaltung gesetzlicher Vorschriften ist diese Beweisspur.inlichsten und folgenschwersten Szenarien. Ihr Plan sollte ein lebendiges Dokument sein, das sich auf der Grundlage von Erfahrungen aus der Praxis weiterentwickelt.

Diese Praktiken sind die Bausteine für eine widerstandsfähige Cybersicherheitsstr ,selbst wenn Sie mit minimalen Ressourcen arbeiten.

Dabei handelt es sich nicht nur um theoretische Lösungen, sondern um umsetzbare Schritte, die IT-Sicherheitsmanager und CISOs heute umsetzen können, um die Sicherheitslage ihres Unternehmens zu verbessern.

Using SIEM To Prove Compliance

Der Einsatz von SIEM-Systemen wird zum Schlüssel zum Nachweis von Compliance, da die digitale Landschaft immer stärker reguliert wird.

Die Einhaltung branchenspezifischer Vorschriften und regulatorischer Standards wie der Netzwerk- und Informationssystemrichtlinie (NIS2) erfordert eine sorgfältige Protokoll- und Ereignisverwaltung. Eine Schlüsselkomponente zur Erreichung der Compliance in diesen Bereichen sind SIEM-Lösungen.

SIEM-Systeme erstellen umfassende Berichte und Alarme, die Unternehmen die überprüfbare Dokumentation liefern, die sie zum Nachweis der Einhaltung gesetzlicher Vorschriften benötigen. Die Grundlage für die Einhaltung gesetzlicher Vorschriften ist diese Beweisspur.

Die Belastung einer teuren vollständigen SIEM-Lösung

Obwohl der Reiz traditioneller SIEM-Lösungen unbestreitbar ist, sind sie oft mit einem hohen Preis und betrieblichen Komplexitäten verbunden. Der Aufwand einer vollständigen SIEM-Lösung kann für Unternehmen überwältigend sein, insbesondere wenn es um Compliance geht.

Die Investition in eine umfassende SIEM-Lösung erfordert einen erheblichen finanziellen Aufwand. Für Unternehmen, insbesondere solche mit knappen Budgets, kann es schwierig sein, Ressourcen für die Beschaffung, Bereitstellung und Wartung solcher Systeme bereitzustellen.

Herkömmliche SIEM-Lösungen sind für ihre Komplexität bekannt. Die Lernkurve für Administratoren und Sicherheitsteams kann steil sein, die Bereitstellung verzögern und möglicherweise in der Zwischenzeit Sicherheitslücken hinterlassen.

Für die Verwaltung einer vollständigen SIEM-Lösung ist ein engagiertes Expertenteam erforderlich. Der ressourcenintensive Charakter dieser Lösungen kann die Belegschaft eines Unternehmens belasten und wertvolle Personalressourcen von anderen wichtigen Sicherheitsfunktionen ablenken.

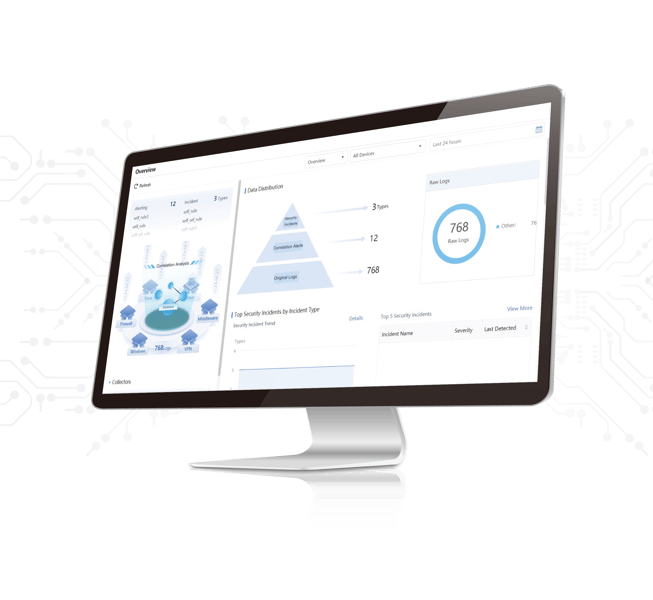

NovaMDR includes SIEM Light

NovaMDR integriert nahtlos die SIEM Light-Funktionalität und bewältigt die Herausforderungen der Einhaltung gesetzlicher Vorschriften.

NovaMDR bietet eine kosteneffiziente Lösung, die die finanzielle Belastung einer umfassenden SIEM-Implementierung verringert. Es ermöglicht Unternehmen, die Einhaltung gesetzlicher Vorschriften zu erreichen, ohne die Bank zu sprengen.

Die benutzerfreundliche Oberfläche und das vereinfachte Design von NovaMDR sorgen dafür, dass Unternehmen die Vorteile von SIEM Light schnell nutzen können, ohne sich mit einer steilen Lernkurve auseinandersetzen zu müssen.

NovaMDR strafft das Ressourcenmanagement, indem es den Bedarf an einem großen Expertenteam zur Überwachung komplexer SIEM-Implementierungen reduziert und es Unternehmen ermöglicht, ihre personellen Ressourcen effizienter einzusetzen und die Einhaltung gesetzlicher Vorschriften zu gewährleisten, ohne ihre Mitarbeiter zu überfordern.

Beispiele aus der Praxis, wie SIEM Light-Lösungen CISOs helfen können

SIEM Light-Lösungen bieten eine erschwinglichere und leichter zugängliche Alternative, die die Kernfunktionen der Protokollverwaltung, der Bedrohungserkennung und der Reaktion auf Vorfälle ohne den Overhead und die Wartung einer vollwertigen SIEM-Lösung bereitstellt.

Durch die Nutzung von Cloud-nativen Technologien, künstlicher Intelligenz und Threat Intelligence können SIEM Light-Lösungen CISOs dabei helfen, effektive Sicherheitsergebnisse zu erzielen, ohne Kompromisse bei Leistung, Skalierbarkeit oder Benutzerfreundlichkeit einzugehen.

SIEM im Gesundheitswesen

Schutz sensibler Patientendaten: SIEM light-Lösungen können CISOs im Gesundheitswesen dabei helfen, ihre sensiblen Patientendaten vor Cyber-Bedrohungen zu schützen, indem sie:

- Überwachung von EHRs, medizinischen Geräten und anderen Systemen auf verdächtige Aktivitäten, wie z. B. unbefugten Zugriff oder Änderungen an Patientendaten.

- Erkennung bekannter und unbekannter Bedrohungen, wie Malware, Insider-Bedrohungen und Ransomware.

- Automatisierung der Reaktion auf Vorfälle, um Verstöße schnell einzudämmen und zu beheben.

- So kann eine SIEM-Light-Lösung beispielsweise einer Krankenhauskette helfen, einen Ransomware-Angriff in Echtzeit zu erkennen und darauf zu reagieren, um die Angreifer daran zu hindern, Patientendaten zu verschlüsseln und die Unterbrechung der Patientenversorgung zu minimieren.

SIEM im Einzelhandel

Schutz von Kundendaten und Zahlungsinformationen: SIEM light-Lösungen können CISOs im Einzelhandel dabei helfen, ihre Kundendaten und Zahlungsinformationen vor Cyber-Bedrohungen zu schützen:

- Überwachung von POS-Systemen, E-Commerce-Plattformen und Bestandsverwaltungssystemen auf verdächtige Aktivitäten, wie z. B. unbefugten Zugriff auf Kundenkonten oder betrügerische Transaktionen.

- Erkennung bekannter und unbekannter Bedrohungen, wie Skimming-Angriffe, Credential Stuffing und Angriffe auf die Lieferkette.

- Automatisierung der Reaktion auf Vorfälle, um Verstöße schnell einzudämmen und zu beheben.

- Fertigung/Automobilbau

Schutz von industriellen Steuerungssystemen: SIEM light-Lösungen können CISOs in der Fertigungsindustrie dabei helfen, ihre industriellen Steuerungssysteme vor Cyber-Bedrohungen zu schützen:

- Erkennung bekannter und unbekannter Bedrohungen, wie Malware, Denial-of-Service-Angriffe und Sabotage.

- Automatisierung der Reaktion auf Vorfälle, um Verstöße schnell einzudämmen und zu beheben.

- Die Hersteller konnten einen Malware-Angriff auf ihre industriellen Steuerungssysteme erkennen und darauf reagieren. Die SIEM-Lösung identifizierte verdächtige Aktivitäten im Netzwerk des Herstellers und alarmierte die Sicherheitsanalysten, die die infizierten Systeme isolieren und die Ausbreitung der Malware verhindern konnten.

A Full Year of Advanced Cybersecurity for Less than the Cost of One Full-Time Employee

+ Get Complete Access to an Entire Team of Cybersecurity Professionals

Umfassende Cybersicherheit zu einem Bruchteil der Kosten im eigenen Haus

Die NovaMDR-Dienste von ForeNova bieten ein Jahr lang robusten Cybersicherheitsschutz, der kostengünstiger ist als die Einstellung eines Vollzeit-Cybersicherheitsexperten. Mit unserem Service erhalten Sie Zugang zu einem ganzen Team erfahrener Cybersicherheitsexperten für weniger als die Kosten einer einzelnen Vollzeitstelle. Diese Kosteneffizienz gewährleistet, dass das Sicherheitsbudget Ihres Unternehmens optimiert wird, ohne dass das Schutzniveau beeinträchtigt wird.

Integriertes SIEM Light – fortschrittliche Technologie einfach gemacht

Unsere MDR-Dienste umfassen ein integriertes Lightweight SIEM-System (Security Information and Event Management). Diese Technologie verbessert Ihre Cybersicherheit, indem sie Überwachungs- und Reaktionsmöglichkeiten in Echtzeit bietet. Sie vereinfacht die Komplexität, die normalerweise mit herkömmlichen SIEM-Systemen verbunden ist, und macht sie für Ihr IT-Team leichter zugänglich und weniger ressourcenintensiv.

24/7 Expertenüberwachung und schnelle Reaktion

Der NovaMDR-Service von ForeNova garantiert eine Rund-um-die-Uhr-Überwachung Ihres Netzwerks und Ihrer Endpunkte. Unsere Experten sind in der Lage, Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. Mit einer Benachrichtigungszeit von weniger als 10 Minuten nach einem kritischen Vorfall sorgt unser Team für eine schnelle Schadensbegrenzung und -behebung, wodurch potenzielle Schäden und Ausfallzeiten erheblich reduziert werden.

Menschliche und maschinelle Intelligenz nutzen

Der Service kombiniert modernste KI- und maschinelle Lerntechnologien mit menschlichem Fachwissen und bietet so einen ausgewogenen Ansatz für die Erkennung und Reaktion auf Bedrohungen. Durch diese Synergie wird sichergestellt, dass differenzierte Bedrohungen, die von automatisierten Systemen möglicherweise übersehen werden, umgehend erkannt und behoben werden.

Nahtlose Integration mit Ihrer bestehenden Infrastruktur

Der NovaMDR-Service von ForeNova ist so konzipiert, dass er sich vollständig in Ihre bestehende IT-Sicherheitsinfrastruktur integrieren lässt. Diese Anpassungsfähigkeit bedeutet, dass der Übergang zur Nutzung unserer Dienste reibungslos und mit minimaler Unterbrechung Ihrer derzeitigen Abläufe erfolgt.

Überzeugen Sie sich selbst: https://www.forenova.com/managed-detection-and-response-mdr/