Welche Rolle spielt die Cybersicherheit bei der Verhinderung von Data Staging Exploits?

Data Staging ist für Unternehmen ein vertrautes Thema, da sie Daten zwischen internen Speicherorten und externen Cloud-Plattformen verschieben. Es ist entscheidend für Unternehmen, die Qualität und Konsistenz ihrer Daten ohne Duplikate sicherzustellen.

Unternehmen, die die Bedeutung von Data Staging und das Risiko der Datenexfiltration innerhalb ihrer Content-Management- und Analysestrategie erkannt haben, wissen, wie wichtig es ist, bewährte Sicherheitsmaßnahmen zum Schutz ihrer Angriffsflächen zu implementieren.

Forenova, ein weltweit agierender Managed Security Service Provider (MSSP), ist mit der komplexen Welt des Datenschutzes vertraut. Kunden, die mit fortlaufenden Cyberangriffen auf interne und externe Datenspeicher konfrontiert sind, verlassen sich auf die Sicherheitsexperten von Forenova. Sie helfen dabei, Sicherheitsmaßnahmen zu implementieren und die Managed Detection and Response (MDR) Services optimal zu nutzen.

Wie wird Data Staging ausgenutzt?

Datenexfiltration tritt auf, wenn unbefugte Personen Daten von einem Computer oder Server stehlen, was oft von Cyberkriminellen über das Internet durchgeführt wird. Bedrohungsakteure nutzen dabei ähnliche Techniken wie Datenverwalter bei der Bereitstellung von Daten in verschiedenen Speicherorten, und genau das stellt die Herausforderung dar.

Diese heimliche Datenexfiltration bleibt oft unentdeckt, es sei denn, der Kunde verfügt über eine Datenüberwachung und -protokollierung und aktiviert die Netzwerksegmentierung und Zugriffskontrolle.

Hacker nutzen gängige Angriffsvektoren wie das Knacken von Passwörtern für Speicherdepots, den Versuch, sich Zugang zu den Konsolen der Datenverwaltungsanwendungen zu verschaffen, oder das Einschleusen von Malware über E-Mail-Phishing.

- In Advanced Persistent Threats (APTs) eingebettete Malware ist ein Cyberangriff, der auf bestimmte Organisationen abzielt, um unentdeckt wertvolle Daten zu stehlen.

- APTs verwenden Tricks wie Phishing-E-Mails, um Menschen dazu zu bringen, bösartige Nachrichten zu öffnen, Unternehmensdaten zu stehlen und sie dann zu versenden.

Die Verhinderung der Datenexfiltration durch APTs bleibt für Unternehmen weiterhin eine Herausforderung. Dieser schwer fassbare Angriffsvektor erfordert zusätzliche Sicherheitsfunktionen, die in ein bewährtes Cybersicherheits-Framework wie ISO 27001 und NIST 800-53 eingebettet sind.

Warum sollten Unternehmen ihre Entwicklungs-, Staging- und Produktionsumgebungen vor Data Staging Hacking schützen?

Staging-Umgebungen imitieren die Produktionseinstellungen und ermöglichen es Ihnen, Anwendungen zu testen, bevor Sie sie einsetzen. Sie müssen jedoch gesichert werden, da sie sensible Daten und Konfigurationen enthalten.

Ausgenutzte Software-Schwachstellen innerhalb der Entwicklungsumgebung werden zu einem größeren Problem, sobald die Anwendung und die Daten in die nächste Phase übergehen. Die Investition in identische Cybersicherheits-Tools auf allen Ebenen stellt sicher, dass diese Kontrollen Hacker daran hindern, die Datenlager in der Entwicklungsphase auszunutzen und andere potenzielle Schwachstellen, die noch entdeckt werden müssen, zu stoppen.

Was sind einige bekannte Fälle in der EU in Bezug auf Data Staging-Angriffe in den Jahren 2023 und 2024?

Die Leistung Europas bei der Datenexfiltration war im gleichen Zeitraum besser als der globale Vergleichswert. Es ist jedoch wichtig zu beachten, dass ein höherer Prozentsatz der Vorfälle in Europa (82%) genauer sein könnte, wenn Daten exfiltriert würden, als der weltweite Durchschnitt (44%).

France Travail

Die französische Datenschutzbehörde CNIL hat berichtet, dass France Travail und Cap Emploi, die französischen Arbeitsvermittlungsagenturen, einem Cyberangriff ausgesetzt waren, bei dem die Daten von 43 Millionen Personen offengelegt wurden.

„France Travail berichtet, dass die kompromittierten Daten persönliche Informationen wie Namen, Geburtsdaten, Kontaktdaten und Sozialversicherungsnummern enthalten.“ Passwörter und Bankdaten waren jedoch nicht betroffen.

Teupe-Gruppe (Deutschland)

Teupe ist ein Unternehmen, das industrielle Maschinen und Anlagen herstellt.

Die Ransomware-Gruppe LockBit 3.0 hat die Teupe Group angegriffen und dabei 1 TB an Daten gestohlen, darunter Projekte, Kundeninformationen, Finanzdaten und vertrauliche Dokumente. Sie haben eine Lösegeld-Frist bis zum 20. März gesetzt.

Überblick über die Bedeutung der Cybersicherheit bei der Verhinderung von Data Staging Exploits

To protect against data exfiltration, enterprises should use robust endpoint detection solutions as a primary defense. Endpoint is not the only protective layer organizations should enable. Here is a list of known prevention cybersecurity adaptive controls that prevent data staging exploits.

Um sich gegen Datenexfiltration zu schützen, sollten Unternehmen in erster Linie robuste Endpunkt-Erkennungslösungen einsetzen. Der Endpunkt ist jedoch nicht die einzige Schutzschicht, die Unternehmen aktivieren sollten. Im Folgenden finden Sie eine Liste bekannter präventiver adaptiver Cybersecurity-Kontrollen, die das Ausnutzen von Data Staging verhindern können.

Zero-Trust/Netzwerk-Segmentierung

Zero-Trust verlagert die Authentifizierung für alle Hosts, Anwendungen und Netzwerksysteme in die Cloud und verlangt, dass alle Verbindungen zuerst mit dieser Architektur abgeschlossen werden. Durch die Eliminierung direkter Verbindungen und die Forderung nach Multi-Faktor-Authentifizierung (MFA) vor der Verbindung zu digitalen Assets können Hacker daran gehindert werden, direkten Zugriff zu erlangen. Die Netzwerksegmentierung in Kombination mit MFA schränkt die Verbindungen über einen Proxy ein und legt fest, wo sich Benutzer verbinden können. Wenn die Benutzer die MFA- und Passwort-Authentifizierung nicht bestehen, wird ihre Remote-Verbindung auf der Zero-Trust-Ebene abgebrochen.

Datenverschlüsselung

Datenverschlüsselung ist in der IT-Gemeinschaft nichts Neues. Unternehmen verschlüsseln schon seit Jahren Daten im Ruhezustand und bei der Übertragung, um Compliance- und Datenschutzvorgaben zu erfüllen. Viele Unternehmen scheitern jedoch an ihren Cyber-Versicherungen und Compliance-Audits, weil sie die Überwachung und das operative Management nicht ausreichend sicherstellen. Menschliches Versagen und Fehlkonfigurationen der Datenverschlüsselungstools führen häufig zu Datenverschlüsselungsexploits.

KI-gestützte E-Mail-Sicherheit

Ransomware-Angriffe erfolgen immer häufiger über E-Mail-Phishing-Angriffe. Unternehmen, die sich noch immer auf veraltete Secure E-Mail Gateway (SEG)-Geräte ohne künstliche Intelligenz (KI) verlassen, werden weiterhin Opfer von Datenangriffen. Die meisten E-Mail-Sicherheitslösungen erfüllen zwar die Sicherheitsstandards, jedoch müssen Unternehmen, die M365 oder Google Workplaces mit erweiterten E-Mail-Sicherheitslizenzen verwenden, in eine weitere Lösung eines Drittanbieters investieren, um ihre bestehenden Schutzschichten zu ergänzen.

Sicherheitsbedrohungen, einschließlich feindlicher KI-E-Mail-Angriffe, können die meisten E-Mail-Sicherheitslösungen weiterhin umgehen. Defense-in-Depth hilft Unternehmen, den unbefugten Zugriff auf verdächtige Aktivitäten zu stoppen, einschließlich von FraudGPT und WormGPT generierten E-Mail-Nachrichten.

XDR/MDR

Adaptive Sicherheitskontrollen produzieren große Mengen an Daten. Diese Daten oder Telemetrie werden in einer zentralen Plattform namens Extended Detection and Response (XDR) gesammelt. XDR sammelt Telemetriedaten von mehreren adaptiven Kontrollen und wendet verschiedene KI-Funktionen an, um die gesamte Bedrohungslandschaft mit Ihren Unternehmens-, Mobil- und Cloud-Systemen besser zu überprüfen. Diese zentrale Ansicht hilft bei der Erkennung und Verhinderung von Angriffen aus verschiedenen Teilen der Umgebung, einschließlich Phishing-Angriffen, die auf Datendepots abzielen.

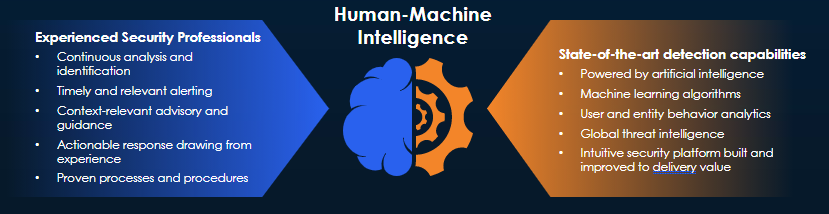

Unternehmen, die Cybersecurity-Talente einstellen und halten, um XDR, Datenverschlüsselung und E-Mail-Sicherheit einzusetzen und zu pflegen, sollten in eine Beziehung zu einem Managed Detection and Response (MDR)-Service wie Forenova investieren.

Wie wurde MDR zum entscheidenden Faktor beim Stoppen von Data Staging Exploits?

Managed Detection and Response (MDR) ist für Unternehmen zu einem unverzichtbaren Instrument geworden, um gegen die zunehmende Zahl von Angriffen auf die Exfiltration von Daten vorzugehen.

Das Stoppen von Data Staging-Angriffen beginnt mit dem Verständnis des Problems. Entwickler und Datenmanager verwenden Data Staging in ihrem Softwareentwicklungszyklus (SDLC). Um den Unterschied zwischen Data Staging und Rogue Data zu kennen, muss ein Unternehmen Cybersecurity-Tools einsetzen, um diese zu identifizieren, darauf zu reagieren, Abhilfe zu schaffen und Berichte zu erstellen.

Scale-up Incident Response für Datenexfiltration

Gut strukturierte Fähigkeiten zur Reaktion auf Vorfälle und die Aktivierung verschiedener adaptiver Kontrollen sind von entscheidender Bedeutung, um diese Data Staging-Angriffe zu stoppen.

Stellt die Überwachung von Data Staging eine Belastung für die Sicherheitsabteilung (SecOps) dar? Ja. Jede Zunahme von Sicherheitsangriffen wirkt sich auf den Cyberbetrieb aus. Die meisten SecOps-Teams sind aufgrund der ständigen Angriffe und der Überlastung der Fallverwaltung gestresst und ausgebrannt.

Unternehmen, die mit einem Burnout der SecOps und einer hohen Fluktuation zu kämpfen haben, erhöhen ihr Risiko für Angriffe. Die Inanspruchnahme von MDR-Services von Anbietern wie Forenova hilft mit zusätzlichen Ressourcen und Abdeckung.

Forenova MDR bietet Ihnen die folgenden beruhigenden Dienstleistungen:

- 24x7x365 Reaktion auf Vorfälle, Überwachung und Modellierung von Bedrohungen.

- Abdeckung nach Feierabend.

- Wir bieten plattformspezifische MDR-Dienste an, einschließlich Webanwendungen, Daten-Staging-Depots und Personalmanagement.

- Wir veranstalten kontinuierliche Schulungsprogramme, damit Ihre Mitarbeiter die neuesten Cyber-Bedrohungen kennen.

- Senken Sie Ihre Betriebskosten, indem Sie unsere MDR-Services als Kostenfaktor nutzen.

Warum Forenova Security für MDR-Dienste?

MDR unterstützt Unternehmen beim Schutz ihrer wichtigsten Vermögenswerte, einschließlich Daten, Infrastruktur und Mitarbeiter. Überwachung, Reaktion und Prävention sind die Kernwerte der Forenova MDR-Dienste.

Forenova Security ist ein führender Anbieter von Cybersicherheitsdiensten und MDR-Lösungen. Für Organisationen, die einen Partner suchen, um ihr aktuelles Sicherheitsteam (SecOps) zu ergänzen oder vollständige 24/7-Überwachung und Reaktion, Bedrohungsintelligenz und andere Cybersicherheitswerkzeuge bereitzustellen, hat Forenova Security Zugang zu erfahrenen Ingenieuren, um ihre Geschäfts- und Compliance-Ziele zu erreichen.

Kontaktieren Sie uns noch heute, um über Ihren Datenschutz mit MDR zu sprechen.