Zusammenfassung

Die HellCat-Ransomware trat erstmals im Jahr 2024 in Erscheinung. Sie verbreitet sich hauptsächlich über Spear-Phishing-E-Mail-Anhänge sowie durch das Ausnutzen von Schwachstellen in Anwendungen wie Atlassian Jira und Palo Alto PAN-OS (z. B. CVE-2024-0012 und CVE-2024-9474). HellCat folgt dem Ransomware-as-a-Service-Modell (RaaS) und richtet sich gezielt gegen besonders wertvolle Ziele und Regierungsorganisationen. Die Gruppe stellt Partnern Werkzeuge und Infrastruktur zur Verfügung – im Gegenzug erhalten sie einen Anteil an den Lösegeldeinnahmen.

Analyse

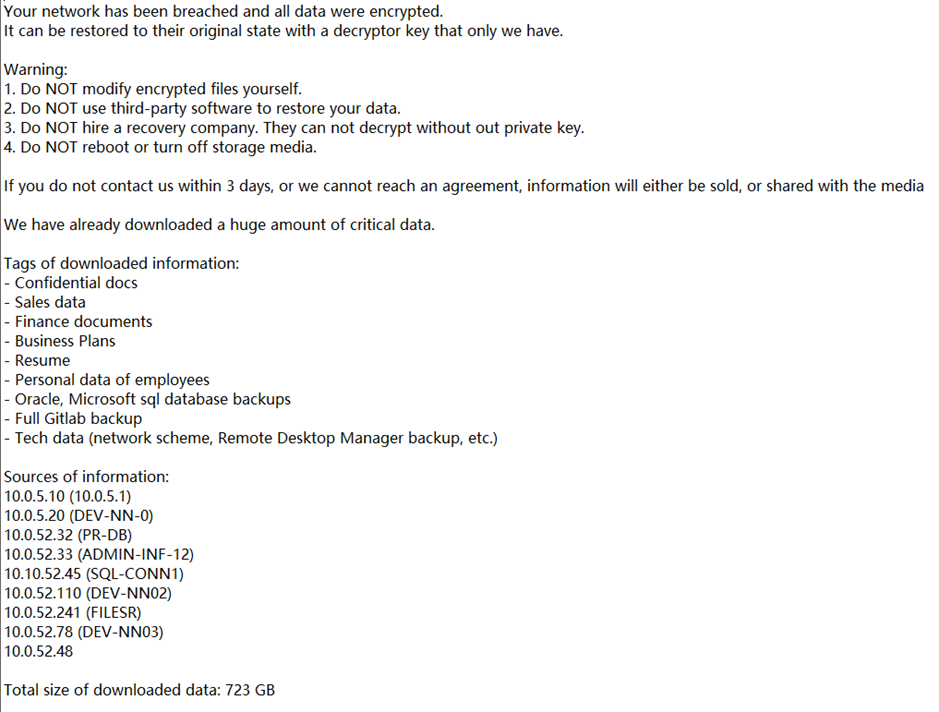

Nach der Ausführung zeigt die Ransomware eine Lösegeldforderung mit dem Dateinamen „README.txt“ an. Die Opfer werden darin aufgefordert, die Angreifer über einen Onion-Link oder per E-Mail zu kontaktieren. Die Nachricht enthält außerdem ein Benutzerkonto und ein Passwort.

Details zur Payload

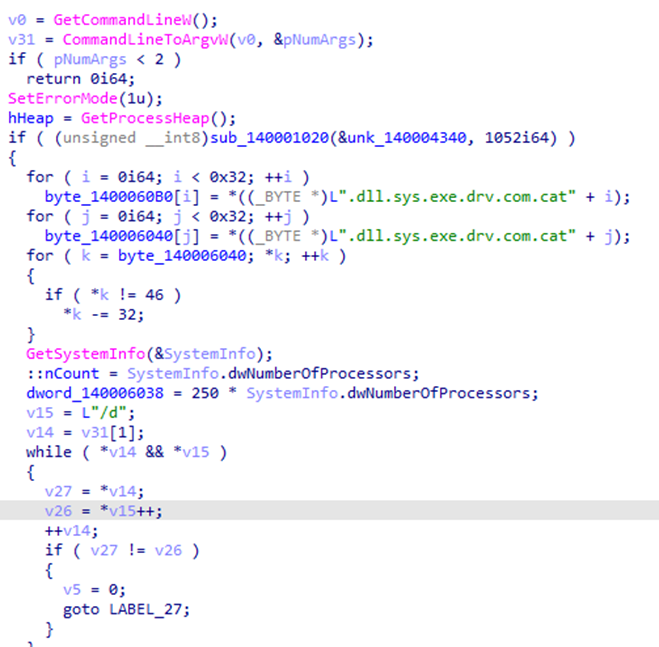

The HellCat payload is a standard 64-bit PE file, approximately 18KB in size, capable of encrypting specific directories or the full disDie HellCat-Payload ist eine standardmäßige 64-Bit-PE-Datei mit einer Größe von etwa 18 KB. Sie kann gezielt bestimmte Verzeichnisse oder ganze Laufwerke verschlüsseln.

Verschlüsselungsmethode

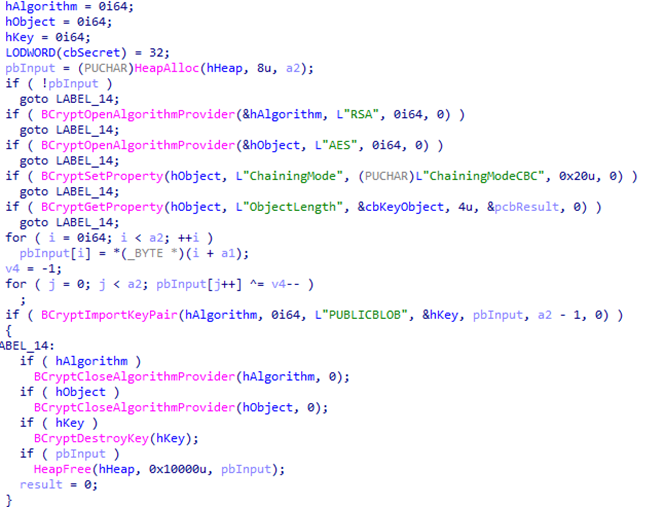

HellCat verwendet AES im CBC-Modus zur Dateiverschlüsselung. Der AES-Schlüssel selbst wird zusätzlich mit RSA verschlüsselt.

Mechanismus zur Selbstlöschung

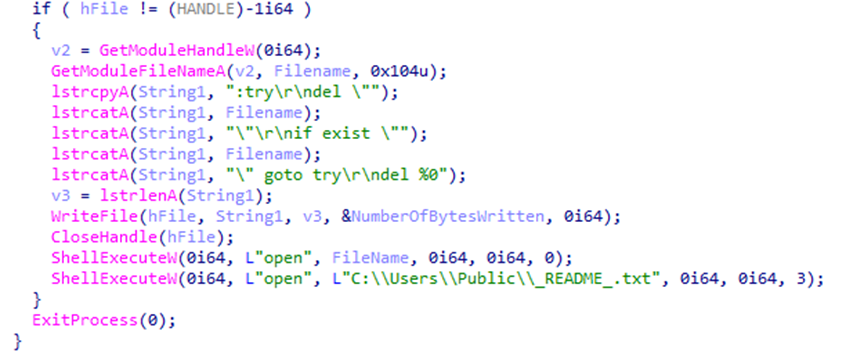

HellCat nutzt darüber hinaus Windows-Befehle zur Selbstlöschung. Wenn die Ransomware-Datei noch vorhanden ist, versucht sie wiederholt, sich selbst zu löschen. Der entsprechende Befehl wird in eine Datei geschrieben und ausgeführt. Während dieses Vorgangs wird die Lösegeldforderung „README.txt“ geöffnet.

Indikatoren für eine Kompromittierung (IOC)

| SHA256 Hashes of HellCat Samples | 93aa8b0f950a7ea7f0cee2ba106efaacf673bb2b504ca0b9e87f9ea41acfb599 |

| 5b492a70c2bbded7286528316d402c89ae5514162d2988b17d6434ead5c8c274 | |

| Onion Link | hellcakbszllztlyqbjzwcbdhfrodx55wq77kmftp4bhnhsnn5r3odad.onion |

| File Extensions Excluded from Encryption | .dll .sys .exe .drv .com .cat |

Empfehlungen

- Regelmäßige Updates

Überprüfen und aktualisieren Sie regelmäßig alle Software- und Betriebssysteme – insbesondere sicherheitskritische Anwendungen wie Atlassian Jira und Palo Alto PAN-OS – um bekannte Schwachstellen (z. B. CVE-2024-0012 und CVE-2024-9474) zu schließen. - Prinzip der minimalen Rechtevergabe

Beschränken Sie den Zugriff auf Systeme und Daten strikt auf das, was Nutzer für ihre Rolle benötigen. So stellen Sie sicher, dass nur autorisierte Personen sensible Informationen und kritische Systeme erreichen können. - Sicherheitsüberwachung und Reaktion

Setzen Sie auf eine kontinuierliche Überwachung von Sicherheitsereignissen sowie auf etablierte Mechanismen zur Incident Response, um Bedrohungen frühzeitig zu erkennen und Schäden zu minimieren.