„TISAX®Stufe-1-Bewertung“ oder Trusted Information Security Assessment Exchange ist ein Sicherheitszertifizierungsverfahren, das alle deutschen Automobilunternehmen und ‐zulieferer anstreben. Der Verband der Automobilindustrie (VDA) hat die Zertifizierung entwickelt.“

Wie andere Branchenzertifizierungen ist auch TISAX® nicht verpflichtend. Automobilhersteller, darunter BMW und Audi, verlangen von ihren Zulieferern, dass sie verschiedene Bewertungs- und Reifegrade erreichen. Diese Branchenführer verlangen die TISAX-Zertifizierung für alle Zulieferer innerhalb ihrer Automobil-Lieferketten. BMW und Audi bevorzugen Zulieferer mit TISAX®-Zertifizierung gegenüber deutschen Zulieferern, insbesondere kleinen und mittleren Unternehmen, die nicht zertifiziert sind. Die TISAX-Zertifizierung hilft den Unternehmen, sich auf dem Automobilteilemarkt zu profilieren.

Wie andere Branchenzertifizierungen ist auch TISAX® nicht verpflichtend. Automobilhersteller, darunter BMW und Audi, verlangen von ihren Zulieferern, dass sie verschiedene Bewertungs- und Reifegrade erreichen. Diese Branchenführer verlangen die TISAX-Zertifizierung für alle Zulieferer innerhalb ihrer Automobil-Lieferketten. BMW und Audi bevorzugen Zulieferer mit TISAX®-Zertifizierung gegenüber deutschen Zulieferern, insbesondere kleinen und mittleren Unternehmen, die nicht zertifiziert sind. Die TISAX-Zertifizierung hilft den Unternehmen, sich auf dem Automobilteilemarkt zu profilieren.

Deutsche Zulieferer, die ihre TISAX®-Zertifizierung aufrechterhalten wollen, müssen alle ihre kritischen Systeme vor Cyberangriffen schützen. Zulieferer setzen weiterhin auf Managed Detection and Response (MDR)-Lösungen von Anbietern wie Forenova, um die laufenden TISAX®-Betriebsanforderungen zu erfüllen und ihre Sicherheitslage zu verbessern.

Die Bedeutung von TISAX® für Automobilzulieferer

TISAX® ist ein umfassendes Zertifizierungsprogramm für Informationstechnologie (IT) und Cybersicherheit, das viele branchenspezifische Sicherheitsanforderungen enthält. Dazu gehört die kontinuierliche Überwachung aller kritischen Systeme, einschließlich der Anwendungen, die auf sensible Design- und Fertigungsprozesse in der Automobilindustrie zugreifen. Um die TISAX®-Konformität zu erreichen, müssen Automobilzulieferer mehrere Schritte durchführen, um sicherzustellen, dass ihre verschiedenen Systeme geschützt bleiben, ihre Sicherheitsfunktionen funktionieren und ihre laufende Überwachung und Berichterstattung aktiv und genau bleiben.

10-Step-Checklist für TISAX®-Compliance

0 Verstehen der TISAX®-Anforderungen und des VDA

Der Schritt zum Erreichen von TISAX® beginnt damit, dass der Automobilzulieferer oder ‐hersteller versteht, warum er in diese Zertifizierung investiert und auf welchem Niveau. Anhand der VDA-Bewertungsdokumentation müssen die Unternehmen überlegen, welche Bewertungsstufe sie anstreben. Diese Entscheidung muss mit den Unternehmenszielen und den langfristigen Zielen in Einklang gebracht werden. Wenn das Ziel des Zulieferers darin besteht, ein Tier-1-Anbieter für BMW oder andere Branchenführer zu werden, muss er die höchste Stufe erreichen. Angenommen, das Geschäftsziel des Anbieters besteht eher darin, ein grundlegendes Engagement innerhalb einer Automobilzuliefererkette zu bieten. In diesem Fall könnte er seine anfänglichen Bemühungen auf die niedrigste Bewertungsstufe konzentrieren.

Zum Verständnis der verschiedenen TISAX®-Bewertungsstufen

Die VDA-Dokumentation gliedert die TISAX®-Bewertungen in drei Stufen:

Stufe-1-Bewertung

Die Stufe 1 der TISAX®-Bewertung verlangt von den Automobilherstellern die Durchführung einer Selbstbewertung gemäß VDA ISA 6.0. Der Abschluss der Selbstbewertung hilft dem Unternehmen, seine aktuellen Fähigkeiten zum Schutz der Cybersicherheit zu verstehen, welche Richtlinien derzeit zur Verfügung stehen und welche Überwachungs- und Reaktionsfunktionen es nutzt.

Stufe 2-Bewertung

Für die Bewertung der Stufe 2 müssen Automobilunternehmen ebenfalls eine Selbstbewertung durchführen und einen externen Prüfer mit der Validierung ihrer Ergebnisse beauftragen. Der Abschluss einer Stufe-2-Bewertung erweitert die Möglichkeiten des Unternehmens, eine größere Menge sensibler Daten innerhalb der Lieferkette oder direkt von Branchenführern zu bewerten.

Stufe 3-Bewertung

Die Bewertung der Stufe 3 erfordert eine umfassende Selbstbewertung, Penetrationstests durch Dritte, Schwachstellenbewertungen, die Validierung durch externe Dritte und Besuche vor Ort mit persönlichen Gesprächen. Das Erreichen der Stufe 3 erweitert die Fähigkeit des Lieferanten, auf die höchste Stufe sensibler Informationen innerhalb der Lieferkette oder direkt von Branchenführern zuzugreifen. Unternehmen, die eine TISAX®-Zertifizierung der Stufe 3 anstreben, müssen damit rechnen, dass der Prozess bis zu drei Jahre dauert.

-

Co-Durchführung einer Gap-Analyse mit VDA

Nachdem das Unternehmen seine Arbeit an der ordnungsgemäßen Bewertung abgeschlossen hat, arbeitet es an der Durchführung einer Gap-Analyse auf der Grundlage der VDA-Dokumentation, die von entscheidender Bedeutung ist. Auf der Grundlage der Bewertungsergebnisse bietet der VDA ein Beispiel für eine Lückenanalyse, mit der die Unternehmen feststellen können, welche Probleme angegangen werden müssen, um die verschiedenen Stufen zu erreichen. Die Lückenanalyse hilft bei der Festlegung einer Prioritätenfolge, welche Probleme je nach der angestrebten Bewertungsstufe zuerst behoben werden müssen.

-

Entwickeln Sie einen Umsetzungsplan, um Lücken zu schließen.

Die Selbst- oder Fremdbewertung kann Probleme aufdecken, die die Firma nicht zu lösen braucht. Wenn die Firma nur Stufe 1 anstrebt, kann sie die Behebung der Mängel aufschieben. Firmen, die Stufe 2 oder 3 anstreben, können in Erwägung ziehen, alle relevanten Probleme zu beheben. In der Lückenanalyse werden auf der Grundlage des VDA-Dokuments ein Element der Ausrichtung und eine Priorität festgelegt. Im Folgenden sind einige allgemeine Schritte aufgeführt, die Unternehmen im Rahmen ihres Implementierungsplans befolgen sollten: Gemäß dem aktuellen Änderungskontrollprozess des Unternehmens müssen alle Änderungen an den Produktionssystemen innerhalb des genehmigten Ausfallzeitraums abgeschlossen werden.

Implementierung oder Aktualisierung des bestehenden ISMS auf der Grundlage von ISO 27001

Sobald das Unternehmen den auf der Lückenanalyse basierenden Sanierungsplan abgeschlossen hat, besteht der nächste kritische Schritt in der Implementierung oder Aktualisierung des bestehenden Informationssicherheits-Managementsystems (ISMS), um die aufgrund der Lückenanalyse und des Sanierungsplans installierten Sanierungsmaßnahmen und zusätzlichen Sicherheitskontrollen zu berücksichtigen. Unternehmen der Automobilindustrie, die ihre Strategie zum Schutz der Cybersicherheit weiter ausbauen wollen, setzen weiterhin auf den ISO 27001-Rahmen.

- TISAX® hat spezifische Bewertungsstufen und Anforderungen, die alle Automobilzulieferer und ‐hersteller erfüllen müssen, bevor sie eine Zertifizierung auf Bewertungsstufe erhalten.

- ISO 27001 bietet den Unternehmen der Automobilindustrie Flexibilität bei der Wahl der Architekturen und bewährten Verfahren, die sie einsetzen.

- TISAX® basiert auf dem Rahmenwerk von ISO 27001. Obwohl diese Normen ähnliche Rahmenbedingungen aufweisen, gibt es zwischen ISO 27001 und TISAX® einige Unterschiede.

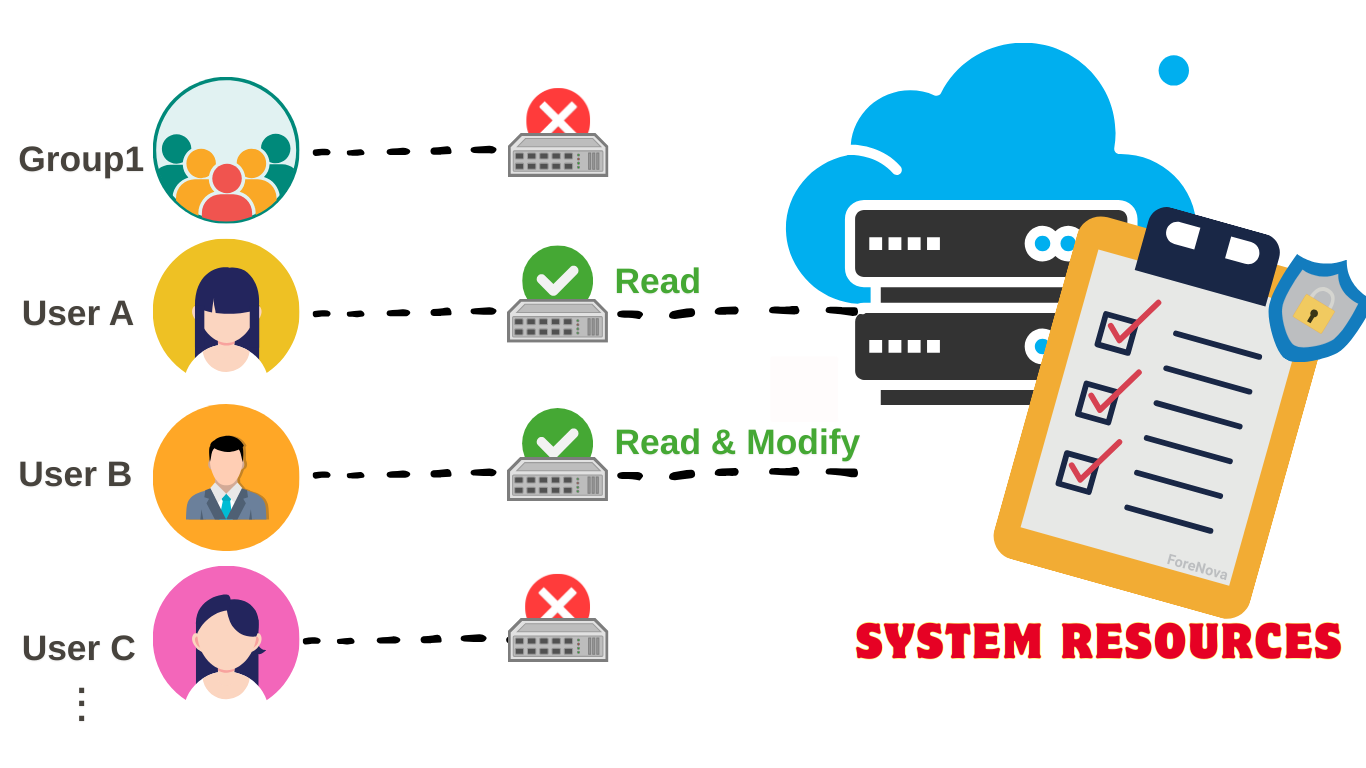

Verstärkte Cybersecurity-Maßnahmen für TISAX®Automobilunternehmen müssen sicherstellen, dass sie mehrere sicherheitsadaptive Kontroll- und Verteidigungsschichten erfolgreich eingesetzt haben, um die Konformitätsbewertungsstufen zu erfüllen. Diese Schichten umfassen:

- Zugangskontrolle

- E-Mail-Sicherheit

- Schutz vor Endpunktbedrohungen

- Datenverschlüsselung

- Cloudsicherheit für Microsoft Azure, Amazon Web Services und Google Cloud.

-

Verbessern Sie die physischen und umweltbezogenen Sicherheitsmaßnahmen in Ihrer Einrichtung

Um die Zertifizierungen der Stufen 2 und 3 zu erlangen, müssen Unternehmen der Automobilindustrie sicherstellen, dass sie ihre verschiedenen physischen und umgebungsbezogenen Systeme implementiert und validiert haben, die von internen und externen Bewertungsteams getestet wurden. Zu diesen Systemen gehören biometrische Systeme für den physischen Zugang, gesicherte Türen, Ausweislesegeräte für das Rechenzentrum und Fernzugriffsschlösser an verschiedenen Werksstandorten.

Bewertung der Risiken und Abhängigkeiten von Drittanbietern für die Einhaltung der GDPR

Neben der Einhaltung der TISAX®-Compliance-Standards müssen deutsche Automobilunternehmen auch die Allgemeine Datenschutzverordnung (GDPR) zum Datenschutz einhalten. Alle Informationen, einschließlich personenbezogener Daten (PII), müssen geschützt werden. Automotive-Firmen, insbesondere solche, die Kundeninformationen sammeln, müssen diese Informationen unter GPDPschützen.

Führen Sie ein Sicherheitsbewusstseinstraining durch

Automobilunternehmen, die in Sicherheitsbewusstseinsschulungen als Cybersicherheits-Abwehrstrategie investieren, werden einen Rückgang erfolgreicher Cyberangriffe auf ihre digitalen Assets verzeichnen.

Mit der Zertifizierung von Automobilzulieferern nach TISAX® wird die Notwendigkeit, ihre digitalen Vermögenswerte zu schützen, noch wichtiger. TISAX® ist entscheidend für die Automobilbranche, um Umsätze und Ökosystem-Allianzen für zukünftiges Wachstum zu steigern. Erfolgreiche Cybersecurity-Angriffe behindern ihre Möglichkeit, aktiver Partner des deutschen Automobilzulieferers zu werden.

Security-awareness-training ist critical, um die Risiken against ihre unterschiedlichen Attack-Surfaces zu reduzieren.

Wählen Sie einen Assessment-Provider, um die offizielle Validierung durchzuführen.Automobilunternehmen, die einen zertifizierten Bewertungsauditor suchen, sollten die ENX-Website konsultieren, um eine Liste der AFNOR-zertifizierten Wirtschaftsprüfungsunternehmen zu erhalten. Hier ist eine kurze Liste einiger in der Europäischen Union (EU) ansässiger Wirtschaftsprüfungsunternehmen, die für die TISAX-Assessment-Zertifizierung zertifiziert sind.

-

- „DEKRA bietet Zertifizierungen auf der Grundlage internationaler und nationaler Normen an und verfügt über mehr als 200 globale Akkreditierungen für Qualitäts-, Sicherheits-, Gesundheits-, Umwelt-, Energie- und Informationssicherheitsmanagementsysteme.“

- Deloitte ist ein weltweit führendes Unternehmen für Informationssicherheit und Cyberrisiken und nutzt seine umfassende Erfahrung im Automobilsektor für TISAX®-Bewertungen. Die zertifizierten, weltweit tätigen Auditoren führen Bewertungen und integrierte Audits durch, etwa nach ISO 27001 oder BSI C5.

- „Die DQS ist ein in über 60 Ländern tätiger Top-Zertifizierungsdienstleister mit einer soliden Automotive-Branchenhistorie.“ „Die DQS GmbH mit Sitz in Frankfurt am Main bietet Zertifizierungsdienstleistungen für anspruchsvolle Branchen der Informationstechnologie an.“

-

Kostenbetrachtungen für TISAX®-Zertifizierung

Die Kosten für die TISAX®-Zertifizierung setzen sich zusammen aus den Gebühren für den Auditor, den Kosten für die Kontrolldurchführung und den Beraterkosten.

- Die Erstregistrierungsgebühr beträgt etwa 400 €.

- Die Zertifizierungskosten liegen zwischen € 10000 und € 200000, je nach Größe des Unternehmens, der angestrebten Zertifizierungsstufe und den durchgeführten Vorbereitungsarbeiten, einschließlich Lückenanalyse, Abhilfemaßnahmen und Anpassung an IS0 27001.

- Die Gebühren für externe Prüfer liegen zwischen 5000 und 10000 €.

- Diese Kosten können sich auf 20 000 bis 50 000 € belaufen, insbesondere bei spezialisierten Beratern für die Einhaltung und Behebung von Mängeln.

- Kostenbeispiel: (528 Stunden * 70) + (100 * 1 Sanierungsberater) * 80 Stunden) + €500 + €10000 = €55.460

- Wenn das Automobilunternehmen seine Abhilfemaßnahmen auf der Grundlage seiner Gap-Analyse abschließen kann, trägt dies auch zur Senkung der Kosten für teure Berater bei.

- Die Aufrechterhaltung von ISO 27001 hilft dem Automobilhersteller auch, wenn er sein TISAX®-Assessment rezertifizieren muss. ISO 27001 reduziert die Redundanz des Aufwands und senkt die Kosten für den laufenden Sicherheitsbetrieb.

Welche Rolle spielt Managed Detection and Response in Bezug auf TISAX®?

Die Aufrechterhaltung eines sicheren Unternehmensnetzwerks ist ein wesentlicher Bestandteil der Reduzierung von TISAX®-Erst- und Rezertifizierungsaudits. Automobilunternehmen wollen das Risiko eines Angriffs auf ihre wichtigsten digitalen Ressourcen verringern und investieren daher in eine Partnerschaft mit einem MDR-Unternehmen wie Forenova, um die Lieferkette der Automobilindustrie zu schützen.

TISAX® ist eine eingetragene Marke der ENX Association und übernimmt keine Verantwortung für den Inhalt der von ForeNova Technologies B.V. angebotenen Dienste.